- 工信部備案號 滇ICP備05000110號-1

- 滇公安備案 滇53010302000111

- 增值電信業(yè)務經營許可證 B1.B2-20181647、滇B1.B2-20190004

- 云南互聯(lián)網協(xié)會理事單位

- 安全聯(lián)盟認證網站身份V標記

- 域名注冊服務機構許可:滇D3-20230001

- 代理域名注冊服務機構:新網數(shù)碼

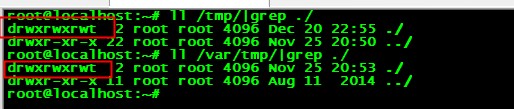

在Linux系統(tǒng)中,至少有兩個目錄保存著系統(tǒng)的臨時文件,一個就是 /tmp,另外一個是 /var/tmp。這兩個目錄有一個共同點就是所有用戶在該目錄下?lián)碛锌勺x寫,可執(zhí)行的權限,參考截圖:

因為兩個目錄的權限的問題,攻擊者可以把病毒或者木馬文件放到這些臨時目錄下,用于信息的收集或者偽裝運行系統(tǒng)的程序而實際上運行自己的程序。但是如果去修改臨時目錄的讀寫權限,則會影響系統(tǒng)上應用程序的正常運行。為了解決這個問題,則必須對這兩個目錄做特殊的處理。

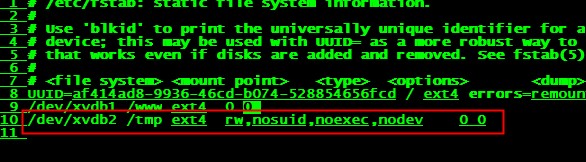

這種情況下的處理最簡單,直接修改 /etc/fstab 文件中 tmp 分區(qū)的掛載屬性,加上 nosuid(不允許任何suid程序),noexec(在這個分區(qū)不能執(zhí)行任何腳本等程序),nodev(不存在設備文件) 參數(shù)。

修改后的掛載屬性應該和截圖類似:

在掛載屬性調整完畢后重新掛載/tmp分區(qū),確保設置生效。

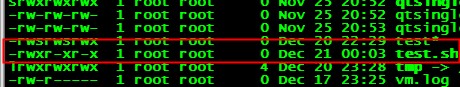

對于 /var/tmp 目錄來說,如果有自己的獨立分區(qū)的話就參考上述修改就可以,但如果只是 /var 目錄下的一個子目錄,則把目錄下的所有數(shù)據(jù)移動到 /tmp 下,然后做一個軟連接指向 /tmp 就可以了,具體操作為:

mv /var/tmp/* /tmp ln -s /tmp /var/tmp

這種情況的配置要麻煩一點,可以通過創(chuàng)建一個 loopback 文件系統(tǒng)(拿文件模擬為塊設備),然后通過 loopback 特性掛載該文件系統(tǒng)到 /tmp 下,在掛載時指定前文的安全設置就可以了,操作實例如下:

dd if=/dev/zero of=/dev/testfs bs=1M count=1000 (這里生成的文件?小是1G,如果需要更改大小,修改count后面的值就可以了) mke2fs -t ext4 /dev/testfs (格式化文件系統(tǒng)) cp -a /tmp /tmp.bak (把之前存在于/tmp下的文件拷貝出來,以免再后面執(zhí)行掛載的時候覆蓋掉之前的文件) mount -o loop,noexec,nosuid,rw /dev/testfs /tmp(掛載到tmp目錄下) chmod 1777 /tmp mv -f /tmp.bak/* /tmp rm -rf /tmp.bakecho "/dev/testfs /tmp ext4 loop,nosuid,noexec,rw 0 0">>/etc/fstab(寫入配置文件,下次開機自動掛載)

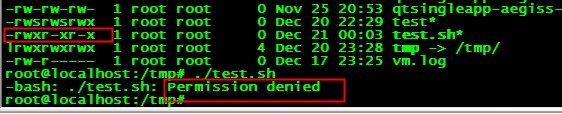

最后,測試一下掛載設置之后是否有效?

新建一個test.sh文件,具有執(zhí)行權限,實驗如截圖:

從截圖可以看到雖然具有執(zhí)行權限,但是在 /tmp 下面已經無法執(zhí)行任何文件了.

售前咨詢

售后咨詢

備案咨詢

二維碼

TOP